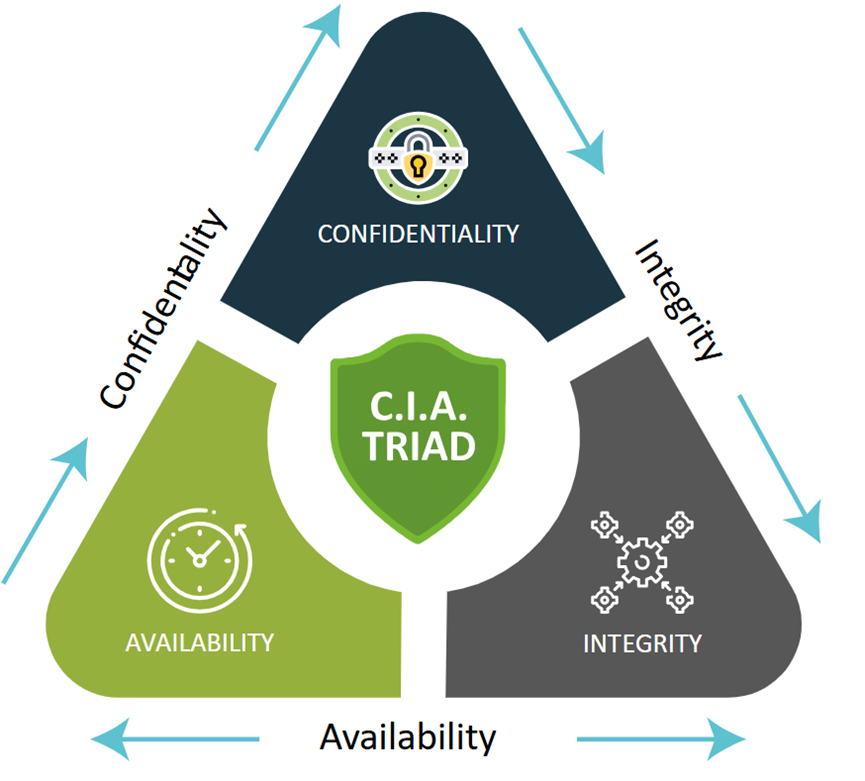

在上一章中,我们介绍了 IT 安全的基本支柱 - 机密性、完整性和可用性(CIA 三要素)。现在是时候研究这些简单的概念如何转化为复杂且不断变化的网络安全格局了。让我们再次剖析每个支柱,这次探讨现实世界的影响、权衡和防御者面临的挑战。

1. 保密性:暴露的风险

•违规和数据泄露:未经授权的个人或系统获取私人信息时,会导致机密性泄露。这些泄露可能造成灾难性后果,导致身份盗窃、金融欺诈、声誉受损以及许多其他问题。

•敏感数据的类型:不仅仅是密码和社会安全号码。机密数据还包括:

o 商业秘密

o 医疗记录

知识产权

o 内部业务沟通

o 政府信息

•挑战:保护机密性是一场持久战。攻击者不断改进技术以绕过安全措施。用户疏忽(如弱密码或数据处理不当)也构成重大威胁。

2. 完整性:当数据不可信时

•隐性腐败:与登上头条新闻的违规行为不同,数据完整性风险往往是隐藏的,但同样具有破坏性。财务记录被篡改、科学结果被泄露或客户数据被操纵都可能造成混乱。

•完整性丧失的原因:

恶意软件

o 意外删除或编辑

o 硬件故障或错误

o 故意破坏

•挑战:确保完整性很难。系统可能很复杂,检测大量数据中的细微变化也很困难。这需要警惕的监控、备份程序和彻底的测试。

3. 可用性:拒绝服务及其他

•中断运营:当关键系统或信息无法访问时,运营将陷入停顿。想象一下,如果医院在紧急情况下无法访问患者记录,或者电子商务网站在黑色星期五下线,将造成怎样的混乱。

•勒索软件攻击:一种特别阴险的攻击,会危及可用性。文件和系统被劫持,直到受害者支付赎金。

•停机原因:

o 拒绝服务 (DoS) 和分布式拒绝服务 (DDoS) 攻击

硬件故障

o 停电

o 规划不周或配置错误

•挑战:保持强大的可用性需要冗余、主动系统监控和灾难恢复计划。它还经常需要在可访问性和严格的安全措施之间取得平衡。

CIA 三方冲突

请记住,机密性、完整性和可用性之间经常存在矛盾。让我们考虑以下几种情况:

•复杂、严密的加密:保密性极佳,但可能会稍微影响系统性能(可用性较慢)

•严格的访问控制:对于保密性至关重要,但如果个人急需信息,可能会导致延迟(影响可用性)

•频繁备份:提高完整性和可用性,但如果备份本身没有得到充分保护,则会耗费资源并增加安全风险。

超越Triad

虽然 CIA 三要素至关重要,但网络安全领域已扩展到包括其他重要原则,例如:

•真实性:验证用户身份和数据来源。

•不可否认性:确保发送者不能否认曾经发送过消息或执行过操作。

不断变化的形势

网络安全是一个充满活力的领域。CIA 三要素仍然是其基石,但防御者必须不断适应新的威胁和技术。保持领先地位需要了解新兴概念,例如零信任安全、云安全影响以及日益复杂的攻击。